SEGURIDADINFORMTICA

martes, 9 de enero de 2018

AMENAZAS

LAS AMENAZAS

Las amenazas de un sistema informático pueden provenir desde un hacker remoto que entra en nuestro sistema desde un troyano, pasando por un programa descargando de forma gratuita que nos ayuda a gestionar nuestras fotos pero que supone una puerta trasera a nuestro sistema permitiendo la entrada a espías hasta la entrada no deseada al sistema mediante una contraseña de bajo nivel de seguridad;se pueden clasificar por tanto en amenazas provocadas por personas,lógicas y físicas. A continuación se presenta a una relación de los elementos que potencialmente pueden amenazar a nuestro sistema. La primera son las personas, la mayoría de los ataques a nuestro sistema van a provenir de forma intencionada o inintencionada de personas y pueden causarnos enormes pérdidas. Aquí se describen brevemente los diferentes tipos de personas que pueden constituir un riesgo para nuestros sistemas:

1 Personas:

- Personal(se pasa por alto el hecho de la persona de la organización incluso a la persona ajeno a la estructura informática, puede comprometer la seguridad de los equipos)

- Ex-empleados(generalmente se trata de personas descontentas con la organización que pueden aprovechar debilidades de un sistema del que conocen perfectamente, pueden insertar troyanos, bombas lógicas, virus o simplemente conectarse al sistema como si aun trabajaran el la organización)

- Curiosos(son los atacantes juntos con los crakers los que más se dan en un sistema )

- Hackers(una persona que intenta tener acceso no autorizado a los recursos de la red con intención maliciosa aunque no siempre tiende a ser esa su finalidad)

- Crackers(es un término mas preciso para describir una persona que intenta obtener acceso no autorizado a los recursos de la red con intención maliciosa)

- Intrusos remunerados(se trata de personas con gran experiencia en problemas de seguridad y un amplio conocimiento del sistema que son pagados por una tercera parte generalmente para robar secretos o simplemente para dañar la imagen de la organización)

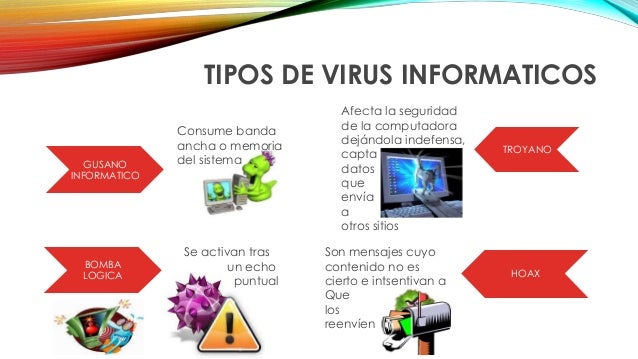

2 Amenazas lógicas:

- Sofware incorrepto(a los errores de programación se les llama Bugs y a los programas para aprovechar uno de estos fallos se les llama Exploits.)

- Herramientas de seguridad(cualquier herramienta de seguridad representa un arma de doble filo de la misma forma que un administrador las utiliza para detectar y solucionar fallos en sus sistemas o la subred completa un intruso las puede utilizar para detectar esos mismos fallos y aprovecharlos para atacar los equipos, herramientas como NESUS,SAINT o SATAN pasa de ser útiles a peligrosas cuando la utilizan Crakers.)

- Puertas traseras(durante el desarrollo de aplicaciones grandes o sistemas operativos es habitual que entre los programadores insertar atajos en los sistemas habituales de autenticación del programa o núcleo de sistema que se esta diseñando.) Son parte de código de ciertos programas que permanecen sin hacer ninguna función hasta que son activadas en ese punto la función que realizan no es la original del programa si no una acción perjudicial.)

- Canales cubiertos(son canales de comunicación que permiten a un proceso trasferir información de forma que viole la política de seguridad del sistema.)

- Virus(un virus es una secuencia de código que se inserta en un fichero ejecutable denominado huésped de forma que cuando el archivo se ejecuta el virus también lo hace insertándose a si mismo en otros programas.)

- Gusanos(es un programa capaz de ejecutarse y propagarse por si mismo a través de redes en ocasiones portando virus o aprovechando bugs de los sistemas a los que se conecta para dañarlos a ser difíciles de programar su numero no es muy elevado pero el daño que causa es muy grave.)

- Caballos de troya(son instrucciones escondidas en un programa de forma que este parezca realizar las tareas que un usuario espera de el pero que realmente ejecuta funciones ocultas.), Programas conejo o bacterias(bajo este nombre se conoce a este programa que no hace nada útil si no que simplemente se delimitan a reproducirse hasta que el número de copias acaba con los recursos del sistema produciendo una negación del servicio.

MECANISMOS DE SEGURIDAD

MECANISMOS DE SEGURIDAD

Un mecanismo de seguridad informática es una técnica o herramienta que se utiliza para

fortalecer la confidencialidad , la integridad y/o la disponibilidad de

un sistema informático.

Existen muchos y variados

mecanismos de seguridad informática.

Su selección depende

del tipo de sistema, de su función y

de los factores de riesgo que

lo amenazan.

Clasificación según su

función:

Preventivos: Actúan

antes de que un hecho ocurra y su función es detener agentes no deseados.

Detectivos: Actúan

antes de que un hecho ocurra y su función es revelar la presencia de agentes no

deseados en algún componente del sistema. Se caracterizan por enviar un aviso y

registrar la incidencia.

Correctivos: Actúan luego

de ocurrido el hecho y su función es corregir la consecuencias.

Según un informe del

año 1991 del Congressional Research Service, las computadoras tienen

dos características inherentes que las dejan abiertas a ataques o errores

operativos

1.-Una computadora hace

exactamente lo que está programada para hacer, incluyendo la revelación

de información importante.

Un sistema puede ser reprogramado por cualquier persona que

tenga los conocimientos adecuados.

2.-Cualquier computadora

puede hacer sólo aquello para lo que está programada , no puede protegerse a sí

misma contra un mal funcionamiento o un ataque deliberado a menos que este tipo

de eventoshaya

sido previsto de antemano y se hayan puesto medidas necesarias para evitarlos.

Los propietarios de

computadoras y los administradores utilizan una gran variedad de tecnicasde

seguridad para protegerse:

1. Restricciones al

acceso Físico: Esta consiste en la aplicación de barreas y procedimientos de control ,

como medidas de prevención y contramedidas ante amenazas a los recursos de

información confidencial.

El Ratón U-Match Bio-Link, comprueba la huella del pulgar del usuario. Contra una base de datos que contiene las huellas autorizadas.

Se refiere a los controles y mecanismos de seguridad dentro y alrededor del dentro de computo así como los medios de accesos remoto al y desde el mismo, implementados para proteger el hardware y medios de almacenamiento de datos. Una forma de reducir las brechas de seguridad es asegurarse de que sólo las personas autorizadas pueden acceder a una determinada máquina. Las organizaciones utilizan una gran variedad de herramientas técnicas para identificar a su personal autorizado. Las computadoras pueden llevar a cabo ciertas comprobaciones de seguridad, los guardias de seguridad humanos otras. En función del sistema de seguridad implementado, podrá acceder a un sistema en función a:

- Algo que usted tenga: Una llave, una tarjeta de identificación con una fotografía o una tarjeta inteligente que contenga una identificación digital codificada almacenada en un chip de memoria.

- Algo que usted conozca: una contraseña, un número de identificación, una combinación de bloqueo o algo de su historial personal.

- Algo que usted haga: Su firma o su velocidad de escritura y los patrones de error.

- Verificación Automática de Firmas (VAF)

En este caso lo que se considera es lo que el usuario es capaz de hacer, aunque también podría encuadrarse dentro de las verificaciones biométricas. Mientras es posible para un falsificador producir una buena copia visual o facsímil, es extremadamente difícil reproducir las dinámicas de una persona: por ejemplo la firma genuina con exactitud.La VAF, usando emisiones acústicas toma datos del proceso dinámico de firmar o de escribir.La secuencia sonora de emisión acústica generada por el proceso de escribir constituye un patrón que es único en cada . El patrón contiene información extensa sobre la manera en que la escritura es ejecutada. El equipamiento de colección de firmas es inherentemente de bajo costo y robusto. Esencialmente, consta de un bloque de metal (o algún otro material con propiedades acústicas similares) y una computadora barata.

Algo suyo: (Sistema Biométrico) La Biometría es una tecnología que realiza mediciones en forma electronica, guarda y compara características únicas para la identificación de personas., La forma de identificación consiste en la comparación de características físicas de cada persona con un patrón conocido y almacenado en una base de datos. Los lectores biométricos identifican a la persona por lo que es (manos, ojos, huellas digitales y voz).

Los Beneficios de una Tecnología Biométrica Pueden eliminar la necesidad de poseer una tarjeta para acceder. Aunque las reducciones de precios han disminuido el costo inicial de las tarjetas en los últimos años, el verdadero beneficio de eliminarlas consiste en la reducción del trabajo concerniente a su administración.

SEGURIDAD INFORMÁTICA

UNIVERSIDAD TÉCNICA DE MACHALA

UNIDAD ACADÉMICA DE CIENCIAS EMPRESARIALES

ADMINISTRACIÓN DE EMPRESAS

Nombre: Jefferson Alexander Alvarez Gaona

Curso: Primero "A" nocturno

SEGURIDAD INFORMÁTICA

La informática es la técnica vinculada al desarrollo de la computadora; es un conjunto de conocimientos, tantos teóricos como prácticos, sobre como se construye, como funciona y como se emplea ésta. De manera más sencilla se puede definir como la ciencia que estudia la información, y los medios de automatización y transmisión para poder tratarla y procesarla. Se podría decir que la materia prima de la informática es la información, mientras que su objetivo formal es el tratamiento de la misma.

Concepto de Seguridad Informática

Un sistema informático puede ser protegido desde un punto de vista lógico (con el desarrollo de software) o físico (vinculado al mantenimiento eléctrico, por ejemplo).

Un sistema informático puede ser protegido desde un punto de vista lógico (con el desarrollo de software) o físico (vinculado al mantenimiento eléctrico, por ejemplo).

Por otra parte, las amenazas pueden proceder desde programas dañinos que se instalan en la computadora del usuario (como un virus) o llegar por vía remota (los delincuentes que se conectan a Internet e ingresan a distintos sistemas).

En el caso de los virus hay que subrayar que en la actualidad es amplísima la lista de ellos que existen y que pueden vulnerar de manera palpable cualquier equipo o sistema informático. Así por ejemplo:

Los virus residentes.- que son aquellos que se caracterizan por el hecho de que se hallan ocultos en lo que es la memoria RAM y eso les da la oportunidad de interceptar y de controlar las distintas operaciones que se realizan en el ordenador en cuestión llevando a cabo la infección de programas o carpetas que formen parte fundamental de aquellas.

Los virus de acción directa.- que son aquellos que lo que hacen es ejecutarse rápidamente y extenderse por todo el equipo trayendo consigo el contagio de todo lo que encuentren a su paso.

Los virus cifrados, los de arranque, los del fichero o los sobreescritura son igualmente otros de los peligros contagiosos más importantes que pueden afectar a nuestro ordenador

Suscribirse a:

Comentarios (Atom)